Получение информации о человеке часто относительно легкое дело, благодаря различным типам пробелов и ошибок у некоторых программ, которые он использует. Исследователи обнародовали недавно обнаруженную (и уже исправленную) уязвимость в Google Фото, которая позволяла хакерам получать информацию о местоположении пользователя.

Рон Масас из Imperva (тот же, кто указал на ошибку в Messenger в начале месяца, дававшую возможность получить информацию о том, с кем разговаривает пользователь) объяснил, что приложение Google Фото было уязвимо для атаки синхронизации на основе браузера, которая использовала так называемый межсайтовый поиск (XS). Используя различные команды и обратную связь, он мог определить, находился ли данный пользователь в определенном месте и через какой промежуток времени это могло произойти.

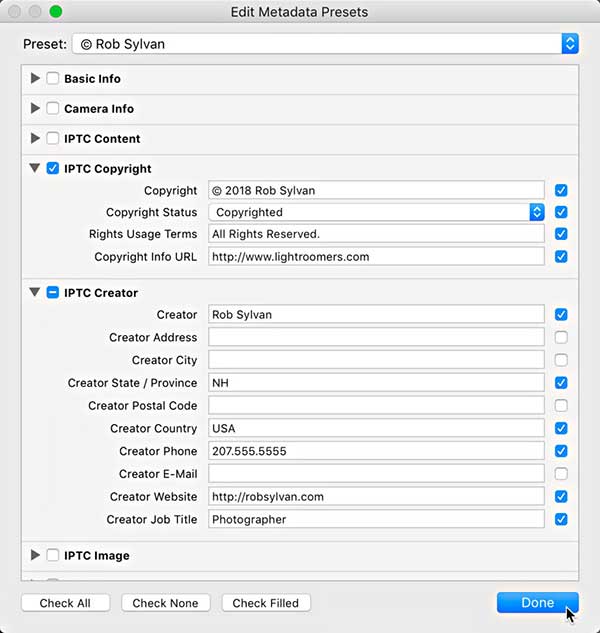

Эта уязвимость была вызвана доступом к метаданным фотографий (местоположение, дата и т. д.) через боковые каналы. Благодаря этой информации хакер может определить, где и когда был пользователь. Однако есть причины, по которым использование этого метода не будет распространено.

Причина эта заключается в следующем, чтобы выполнить эту атаку, пользователь должен будет открыть вредоносный сайт после входа в Google Фото. Код JavaScript, размещенный на странице, может затем отправлять запросы поиска фотографий по метаданным и собирать ответы, чтобы определить, была ли жертва где-то в заданном интервале времени.

Заставить жертву зайти на сайт не особенно сложно, но форсировать более ранний вход в Google Фото может быть довольно проблематично. Это, конечно, можно сделать, но информация, полученная таким способом, не стоит усилий.

Масас еще раз указывает на то, что атаки по побочным каналам, основанные на свойствах браузера, все еще часто игнорируются Интернет-гигантами, такими, как Facebook или Google, они могут справиться с этим без особых затруднений - например, быстро исправляя уязвимость - но большая часть отрасли все еще не знает об угрозе.