Более десяти лет назад в Интернете появился вирус ILOVEYOU, который был одним из самых популярных вредоносных кодов. Стоит также напомнить о Slammer, что стало причиной выхода из строя банкоматов, принадлежащих Bank of America.

Когда-то царили типичные вирусы и черви. Сегодня мы имеем дело, прежде всего, с вредоносными программами-вымогателями, которые в основном в тайне от пользователя занимаются майнингом криптовалют для автора вируса. Так же есть шпионское ПО, создающее DDoS-атаки или, вымогает деньги, за разблокирование файлов на зараженном компьютере.

Однако время от времени появляются классические вирусы, которые создают путаницу среди пользователей компьютеров. Одним из них является KBOT, который «внедряется» в код файла Windows.

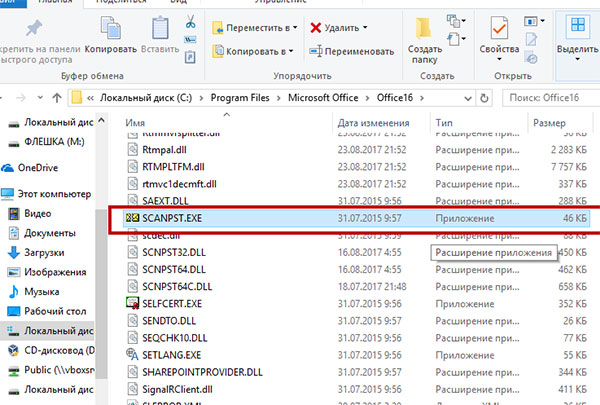

К сожалению, вирус KBOT может вызвать много проблем, если он попадет в нашу систему. Прежде всего, он распространяется через веб-сайты, а также через локальные сети или носители данных. После заражения операционной системы он сохраняет данные как в папке «Автозагрузка», так и в Планировщике задач, чтобы затем заразить все файлы с расширением .exe, которые находятся как в логических разделах, так и в общих папках.

Когда вирус ищет диски и находит файлы .exe, он пытается заменить функцию IWbemObjectSink, которая принадлежит функции приложения Win32. Затем используйте API-интерфейсы NetServerEnum и NetShareEnum для загрузки путей к другим сетевым ресурсам.

Что еще хуже, KBOT использует множество инструментов и методов, чтобы скрыть свою деятельность. Прежде всего, речь идет о шифровании RC4 или сканировании библиотек DLL, связанных с антивирусным программным обеспечением. Это должно приостановить работу антивируса и добавить вредоносный код в действующие процессы, которые работают.

Вирус не только удаляет файлы

Вирус КБОТ может также попытаться украсть личные данные владельца зараженного компьютера. Речь идет о полномочиях, которые используются для доступа через онлайн к финансовым и банковским услугам. KBOT может выдавать себя за сайты, используя зараженные системные функции и браузеры, включая Chrome и Firefox. Для этого вирус создает ссылку на сервер. Для этого он использует файл hosts.ini. Он может прислать идентификатор, имя компьютера, информацию об операционной системе, а также списки локальных пользователей и данные об установленном антивирусном программном обеспечении.

— Регулярная проверка качества ссылок по более чем 100 показателям и ежедневный пересчет показателей качества проекта.

— Все известные форматы ссылок: арендные ссылки, вечные ссылки, публикации (упоминания, мнения, отзывы, статьи, пресс-релизы).

— SeoHammer покажет, где рост или падение, а также запросы, на которые нужно обратить внимание.

SeoHammer еще предоставляет технологию Буст, она ускоряет продвижение в десятки раз, а первые результаты появляются уже в течение первых 7 дней. Зарегистрироваться и Начать продвижение

Авторы вируса спроектировали его так, чтобы после подключения к файлу hosts.ini он мог подключиться к своему собственному серверу управления и контроля (command-and-control - C2). Мало того, что соединение C2 зашифровано, а также включает в себя удаление и обновление файлов, в том числе заражение, приводящее к так называемому самоуничтожению. Вирус KBOT также может загружать дополнительные модули, которые собирают пользовательские данные.

Как защитить свой компьютер от вредителей этого типа? Основой является хорошая антивирусная программа. Также стоит помнить о регулярном обновлении не только системы, но и программ.